Hier werden Meldungen zur IT-Sicherheit mit besonderer Relevanz für die Bauhaus-Universität/ HfM veröffentlicht.

Veranstaltungshinweis: 7. IT-Security Awareness Days - IT-SAD 2024 - vom 06.05.2024 - 17.05.2024

Vom 06.05.2024 bis 17.05.2024 werden die 7. IT Security Awareness Days - IT-SAD 2024, eine hochschulübergreifende Veranstaltungsreihe initiiert vom CISO der TU Braunschweig, unter Beteiligung der TU Braunschweig, Georg-August Universität Göttingen, KU Eichstätt-Ingolstadt, Universität Osnabrück, Universität Hildesheim, Leibniz Universität Hannover, BWInfoSec, Universität Leipzig, Universität Köln durchgeführt.

Der Zugang ist ohne Registrierung möglich:

https://tu-braunschweig.webex.com/tu-braunschweig/j.php?MTID=ma816b0752757a45684c07f26cd4f25cc

Das Programm entnehmen Sie bitte dem angehängten PDF oder der Webseite:

https://www.tu-braunschweig.de/ciso/it-sad/it-sad-sommersemester-2024

27.03.2024: FAKE-E-MAIL-WARNUNG - Betreff: Zahlung

Folgende Fake-E-Mail hat den zentralen Spam-Filter passiert, kann aber leicht als Fälschung entlarvt werden. Der Name des Kanzlers wurde missbräuchlich als Absendername verwendet (Mailspoofing).

Auf die E-Mail ist nicht zu reagieren sie ist zu löschen.

Grundsätzlich sollte man bei ungewöhnlichen Anfragen per E-Mail immer skeptisch sein und umsichtig agieren.

Fälschungsmerkmale:

- Verwendung einer ominösen externen Mailadresse statt der Uni-Mail-Adresse

- unbestimmter Inhalt und Betreff

- Die Anrede in einer E-Mail wird in Deutsch korrekt mit einem Komma abgeschlossen, der erste Satz beginnt klein.

- Die ungewöhnliche Fragestellung nach dem Kontostand sollte stutzig machen.

- Es gibt Euro-Expresszahlungen, aber keine internationalen Expresszahlungen.

- Mal ebenso schnell 30.000,00 Euro ohne Kontext überweisen? Klingt sehr abwegig. Auch glatte höhere Beträge sind bei Zahlungen eher ungewöhnlich.

- Grüße schreibt man groß.

- Es fehlt die an der Uni übliche E-Mail-Text-Signatur.

Von: Horst Henrici <eu@directormaail.xyz>

Betreff: Zahlung

Guten Morgen

Wie hoch ist unser aktueller Kontostand?

Können wir heute eine internationale Expresszahlung von 30,000.00 EUR leisten?

Beste grüße

Horst Henrici

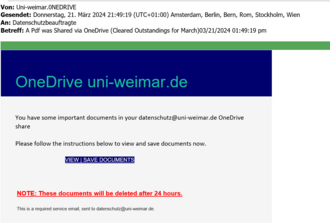

22.03.2024: FAKE-E-MAIL-WARNUNG - Betreff: A Pdf was Shared via OneDrive (Cleared Outstandings for March)03/21/2024 01:49:19 pm

Bei der folgenden E-Mail handelt es sich um einen Phishing-Versuch. Der enthaltene Link der E-Mail ist nicht anzuklicken. Auf die E-Mail sollte nicht reagiert werden, sie ist zu löschen.

Erkennungsmerkmale:

- Wir verwenden OneDrive nicht als Datenaustauschdienst. Es gibt kein zentrales OneDrive der Bauhaus-Uni, somit kann es auch kein OneDrive share bei uns geben, in dem Daten abgelegt wurden.

- Wir verwenden ergo auch nicht den Absendernamen Uni-weimar.0NEDRIVE (hier wurde übrigens statt O die 0 verwendet), auch die Bezeichnung Uni-weimar (Uni groß, Weimar klein) würde so von uns nicht verwendet werden.

- Wir verwenden keine kitschige, kunterbunte und zudem poteniell unsichere HTML-Formatierung bei E-Mails.

- Wir setzen keinen Datenaustauschdienst ein bei dem die Daten nur 24 Stunden vorgehalten werden.

- Der angegebene externe Link hat nichts mit internen Diensten der Bauhaus-Uni zu tun und auch nichts mit OneDrive. Wir bieten interne Dienste nicht über ominöse externe Links an.

Von: Uni-weimar.0NEDRIVE

Betreff: A Pdf was Shared via OneDrive (Cleared Outstandings for March)03/21/2024 01:49:19 pm

OneDrive uni-weimar.de

You have some important documents in your datenschutz@uni-weimar.de OneDrive share

Please follow the instructions below to view and save documents now.

VIEW | SAVE DOCUMENTS (...ttps://keepwor.com/.tmb/index.html#ZGF0ZW5zY2h1dHpAdW5pLXdlaW1hci5k...)

NOTE: These documents will be deleted after 24 hours.

This is a required service email, sent to datenschutz@uni-weimar.de.

18.01.2024: FAKE-E-MAIL-WARNUNG - Betreff: Re: Passwortüberprüfung sofort erforderlich...

Die folgende Fake-E-Mail besitzt keinen Bezug zur Bauhaus-Universität, es besteht kein Grund diesen herzustellen. Auf die E-Mail sollte nicht reagiert werden, sie ist zu löschen.

Fälschungsmerkmale:

- Die SHG KLiniken Sonneberg (Mailabsender) erbringen keine IT-Dienstleistungen für die Bauhaus-Uni.

- Das Re: in einer Mail macht nur Sinn bei einer Antwort, bei einer initialen Aufforderung ist es ein klares Fälschungsindiz.

- Wir verwenden keine "..." in Betreffs.

- Die nichtgegenderte Anrede "An alle Mitarbeiter" verwenden wir nicht.

- Die Aktualisierung der Passwortrichtlinie auf Grund gesetztlicher Vorschriften ist Nonsens.

- Wir fordern keine Überprüfung von Passwörtern, niemand tut das. Bei der Vergabe persönlicher Passwörter erfolgen Checks, die die Sicherheit gewährleisten sollen. Einen wie auch immer gearteten Prüflink werden Sie von uns nicht erhalten.

- Wir nutzen für interne Dienste keine ominösen externen Links.

- Den Begriff IT-Servicedesk verwenden wir nicht. Der Punkt hinter dem Wort ist komplett überflüssig und sprachlich falsch.

- Es fehlt die abschließende Grußformel, wir beenden Mail nicht einfach mit "Danke!".

- Es fehlt die an der Bauhaus-Uni übliche E-Mail-Text-Signatur.

-----Ursprüngliche Nachricht-----

Von: Karin Grün (k.gruen@sb.shg-kliniken.de)

Gesendet: Freitag, 15. März 2024 08:54

Betreff: Re: Passwortüberprüfung sofort erforderlich...

An alle Mitarbeiter,

Im Rahmen unserer kontinuierlichen Bemühungen zur Einhaltung gesetzlicher Vorschriften

haben wir unsere Passwortrichtlinie aktualisiert und verlangen von jedem, dass er sein

Passwort sofort überprüft.

Klicken Sie dazu bitte hier:

Passwort prüfen (...ttps://c3dcv181.caspio.com/dp/444bd000b3990f0359b148....)

Bitte tun Sie dies sofort.

Danke!

IT-Servicedesk.

07.03.2024: FAKE EMAIL WARNING - SUBJECT: WICHTIGE AUFGABE

I have warned about no other fraud scenario as often and as urgently as I did about this one. See: Bauhaus-Universität Weimar: Aktuelle Meldungen (uni-weimar.de) or on the SCC pinboard. Why does it go? The name of a higher-ranking person at the Bauhaus University, usually professors and people in management positions, is improperly used as an email sender (mailspoofing) and students or employees are contacted (CEO fraud). There's not much you can do about it, because email was, is and remains an insecure means of communication. The sender name and sender email address can easily be forged, and no email account needs to be compromised. With a free mailer like Gmail, the sender name can be freely chosen as desired; there is no verification of legitimacy or identity. Potential victims' data can easily be found as publicly available information on the Internet, such as on our website. Masking email addresses is not effective protection. The aim of the abuse is to gain trust and steal vouchers. If the vouchers are actually purchased and the data is transmitted, the money is (presumably) lost forever. We can't do anything for those affected and whether investigative authorities have a chance is very questionable. The best protection is to be informed, think and react prudently. Most fakes are easy to detect as such; even using a Gmail instead of the university email address is a possible indication of a fake.

Other counterfeit features:

Capitalized subjects are bad form

Linguistic errors (in the example below, especially capitalization and punctuation) either German or English, if German then Präsident and not President

Missing email signature common at the Bauhaus University

indefinite subject and content, why so mysterious? You can also write straight away or at least roughly indicate what it is about. Why should the president ask a student for her private (!) cell phone number and what kind of task is that supposed to be?

The request that is expected is absurd, the sender demands that the employee/student buy vouchers with their own money (!) and send the data to the sender. Anyone who actually demands something like this in a managerial position is likely to be violating applicable law, because he/she should never have private funds (not even on loan) from people in a (potential) relationship of dependency. Nobody has to and should (!) comply with such a request. Anyone can freely use their private cell phone number and its release.

However, in the following emails there are also errors or anomalies by which the fake can be recognized, so the university does not have an Verwaltungsrat (administrative board). At the university there is a lot of gendering, but that is not the case in the fake emails.

-------- Original Message --------

Subject: WICHTIGE AUFGABE

From: Peter Benz <officialdesk1111@gmail.com>

Hallo Vorname (nachträglich anonymisiert) ,

Sind Sie gerade verfügbar?, ich brauche Ihre Handynummer, ich habe eine Aufgabe für Sie.

Mit freundlichen Grüßen,

Peter Benz

President

If you get involved in the fake email and actually pass on your cell phone number, the attacker now has it and it continues, either in German or English:

Guten Morgen Vorname (nachträglich anonymisiert), ich bin in einer Sitzung und kann nur begrenzt telefonieren, aber ich melde mich telefonisch bei Ihnen, sobald ich fertig bin. Das Leitungsteam des Verwaltungsrats ist sehr zufrieden und schätzt die Bemühungen seiner Kollegen und die in der Organisation geleistete Arbeit. Die im vergangenen Jahr erzielten Fortschritte sind unglaublich, und alle haben sehr hart gearbeitet und ein Engagement gezeigt, das mich und den Rest des Führungsteams inspiriert. Aus diesem Grund wurden einige Mitarbeiter ausgewählt, um ein Geschenk als Belohnung für ihre harte Arbeit und ihr Engagement für das Wachstum des Unternehmens zu erhalten, vor allem jetzt, um das Team zu motivieren und zu ermutigen,noch aktiver und enthusiastischer für die kommenden Projekte zu sein. Ich brauche Ihre Hilfe, denn ich habe eine Überraschung für die ausgewählten Mitarbeiter vorbereitet, und ich wäre Ihnen dankbar, wenn Sie die Überraschung geheim halten könnten, um ihren Zweck nicht zu verraten. Können Sie sich sofort darum kümmern? Das kann auch in Ihrer Freizeit geschehen.

Vielen Dank

Okay, not a problem. I'll call you as soon as I finish my meeting here. So here's the plan, a brief meeting with you and the winners who will receive the gifts will be scheduled and should be virtual. I'll let you know the exact time for this meeting (shortly after I leave my meeting here). But before that, we need to organize standard Apple gift cards for the winners. We need cards worth around 800 euros, so let me know if you can pay up to that amount or if you have a limit. You can get 8 cards at 100 euros each in an Apple store or any other stores near you, you can make the payment yourself and don't worry as all costs will be refunded in full. Remember to keep this confidential until the winners receives their gifts, Can you take care of it right away? It shouldn't take too long.

You should end the conversation now at the latest!

07.03.2024: FAKE-E-MAIL-WARNUNG - Betreff: WICHTIGE AUFGABE

Vor keinem anderen Betrugsszenario habe ich so oft und eindringlich gewarnt, wie vor diesem. Siehe: Bauhaus-Universität Weimar: Aktuelle Meldungen (uni-weimar.de) oder auf der SCC Pinnwand.

Warum geht es? Es wird der Name einer meist höhergestellten Person der Universität der Bauhaus-Universität, meist Professoren und Personen in Leitungsfunktion missbräuchlich als Mailabsender verwendet (Mailspoofing) und Studierende bzw. Mitarbeitende kontaktiert (CEO-Fraud).

Dagegen kann man nicht viel tun, denn E-Mail war, ist und bleibt ein unsicheres Kommunikationsmittel. Absendername und Absendermailadresse können leicht gefälscht werden, dazu muss kein Mailaccount kompromittiert werden. Bei einem Freemailer wie Gmail, kann der Absendername nach Lust und Laune frei gewählt werden, eine Prüfung der Legitimation oder Indentität findet nicht statt. Die Daten potentieller Opfer findet man leicht als öffentlich zugängliche Informationen im Internet, wie beispielsweise auf unserer Webseite. Die Maskierung von Mailadresse ist kein wirksamer Schutz.

Ziel des Missbrauchs ist es sich das Vertrauen zu erschleichen und Gutscheine zu ergaunern. Werden die Gutscheine tatsächlich gekauft und die Daten übermittelt, ist das Geld (mutmaßlich) für immer verloren. Wir können da gar nichts für die Betroffenen tun und ob Ermittlungsbehörden eine Chance haben, ist sehr fraglich.

Der beste Schutz ist informiert sein, nachdenken und besonnen reagieren.

Die meisten Fakes sind leicht als solche zu entlarven, schon die Verwendung einer Gmail statt der Uni-Mail-Adresse ist ein mögliches Indiz für eine Fälschung.

Weitere Fälschungsmerkmale:

- Betreffs in Großschreibung sind schlechter Stil

- sprachliche Fehler (im unten stehenden Beispiel inbesondere Groß- und Kleinschreibung bzw. Interpunktion)

- entweder Deutsch oder Englisch, wenn schon Deutsch dann Präsident und nicht President

- fehlende an der Bauhaus-Universität übliche E-Mail-Signatur

- unbestimmter Betreff und Inhalt, warum so geheimnisvoll? Man kann auch gleich schreiben oder zumindest grob andeuten, worum es geht. Wieso sollte der Präsident eine Studierende nach Ihrer privaten (!) Handynummer fragen und was soll das für eine Aufgabe sein?

- Mit Vornamen anreden, aber dann Siezen, macht auch nicht jede/r.

- Das Anliegen, was erwartet wird ist absurd, der Absender verlangt, dass der/die Mitarbeitende/ Studierende vom eigenen Geld (!) Gutscheine kauft und die Daten an den Absender übermittelt. Wer in leitender Funktion so etwas tatsächlich verlangt, dürfte gegen geltendes Recht verstoßen, denn er/ sie dürfte niemals über private Mittel (auch nicht leihweise) von Personen in einem (potentiellen) Abhängigkeitsverhältnis verfügen. Niemand muss und sollte (!) einem solchen Anliegen nachkommen. Über die private Handynummer und ihre Herausgabe kann jede/r frei verfügen.

- In den folgenden Mails gibt es aber auch Fehler bzw. Auffäliigkeiten, an denen der Fake erkannt werden kann, so hat die Universität keinen Verwaltungsrat. An der Universität wird gerne und viel gegendert, das ist in den Fake-Mails nicht der Fall.

-------- Original Message --------

Subject: WICHTIGE AUFGABE

From: Peter Benz <officialdesk1111@gmail.com>

Hallo Vorname (nachträglich anonymisiert) ,

Sind Sie gerade verfügbar?, ich brauche Ihre Handynummer, ich habe eine Aufgabe für Sie.

Mit freundlichen Grüßen,

Peter Benz

President

Lässt man sich auf die Fake-Mail ein und gibt tatsächlich seine Handynummer weiter, hat diese nun der Angreifer und es geht weiter, entweder in Deutsch und Englisch:

Guten Morgen Vorname (nachträglich anonymisiert), ich bin in einer Sitzung und kann nur begrenzt telefonieren, aber ich melde mich telefonisch bei Ihnen, sobald ich fertig bin. Das Leitungsteam des Verwaltungsrats ist sehr zufrieden und schätzt die Bemühungen seiner Kollegen und die in der Organisation geleistete Arbeit. Die im vergangenen Jahr erzielten Fortschritte sind unglaublich, und alle haben sehr hart gearbeitet und ein Engagement gezeigt, das mich und den Rest des Führungsteams inspiriert. Aus diesem Grund wurden einige Mitarbeiter ausgewählt, um ein Geschenk als Belohnung für ihre harte Arbeit und ihr Engagement für das Wachstum des Unternehmens zu erhalten, vor allem jetzt, um das Team zu motivieren und zu ermutigen,noch aktiver und enthusiastischer für die kommenden Projekte zu sein. Ich brauche Ihre Hilfe, denn ich habe eine Überraschung für die ausgewählten Mitarbeiter vorbereitet, und ich wäre Ihnen dankbar, wenn Sie die Überraschung geheim halten könnten, um ihren Zweck nicht zu verraten. Können Sie sich sofort darum kümmern? Das kann auch in Ihrer Freizeit geschehen.

Vielen Dank

Okay, not a problem. I'll call you as soon as I finish my meeting here. So here's the plan, a brief meeting with you and the winners who will receive the gifts will be scheduled and should be virtual. I'll let you know the exact time for this meeting (shortly after I leave my meeting here). But before that, we need to organize standard Apple gift cards for the winners. We need cards worth around 800 euros, so let me know if you can pay up to that amount or if you have a limit. You can get 8 cards at 100 euros each in an Apple store or any other stores near you, you can make the payment yourself and don't worry as all costs will be refunded in full. Remember to keep this confidential until the winners receives their gifts, Can you take care of it right away? It shouldn't take too long.

Spätestens jetzt sollte man die Konversation beenden!

06.03.2024: FAKE-E-MAIL-WARNUNG - Betreff: Are you available?

In der Vergangenheit habe ich bereits mehrfach vor diesem Betrugsszenario auf der SCC-Pinnwand gewarnt. Diesmal wurde der Name meines Chefs missbräuchlich (Mailspoofing) als Absender verwendet (Variationen möglich).

Das Ziel ist es sich das Vertrauen zu erschleichen und Gutscheine zu ergaunern.

Handlungsempfehlung: Mail ignorieren und löschen

Erkennungsmerkmale der Fälschung:

- Verwendung einer externen Absenderadresse (hier Gmail), statt der E-Mail-Adresse der Bauhaus-Universität

- fehlende persönliche Anrede

- fehlende an der Bauhaus-Universität übliche E-Mail-Signatur

- völlig unbestimmter Betreff und Inhalt, warum so geheimnisvoll? Man kann auch gleich schreiben oder zumindest grob andeuten, worum es geht.

- englische Kommunikation bei deutschsprachigen Kommunikationspartnern abwegig

- fehlende, an der Bauhaus-Uni übliche, E-Mail-Signatur

-----Ursprüngliche Nachricht-----

Von: Dr. Christian Scharfe (ddirector9996@gmail.com)

Betreff: Are you available?

Let me know if you have some time now.

Regards,

Dr. Christian Scharfe.

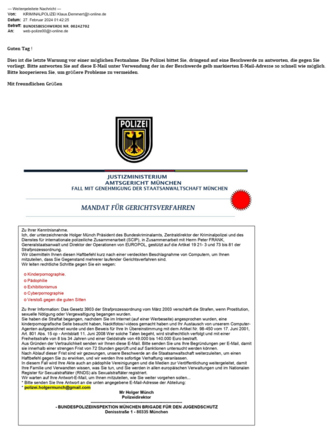

27.02.2024: FAKE-E-MAIL-WARNUNG - Betreff: BUNDESBESCHWERDE NR. 00242702

Die bereits bekannt Fake-E-Mail, die vorgibt von der Kriminalpolizei zu sein, wurde geringfügig verändert erneut versendet.

Auf die E-Mail sollte nicht reagiert werden, sie ist zu löschen.

Erkennungsmerkmale der Fälschung:

- Die deutsche Polizei kann sich eine eigene Domain leisten und muss nicht auf E-Mail-Adressen bei T-Online oder Gmail zurückgreifen. Die Verwendung von Gmail ist für deutsche Behörden, die der EU-DSGVO unterliegen, komplett abwegig.

- Ein einzelner Polizei-Beamter verwendet ganz sicher nicht den E-Mail-Absendernamen KRIMINALPOLIZEI, sondern seinen eigenen Namen.

- Auch der genannte Empfänger web-polize00@t-online.de sollte stutzig machen.

- E-Mail ist ein potentiell unsicheres Kommunikationsmittel, über welches Sie die Polizei bei Strafverfahren nicht kontaktieren würde.

- Es fehlt die persönliche Anrede. Sie würden in einem offiziellen Schreiben der Polizei garantiert nicht nur mit "Guten Tag !" angesprochen werden. Ausrufezeichen nach der Anrede sind veraltet und werden seit Jahren nicht mehr verwendet.

- Die verwendeten HTML-Formatierungen sind unprofessionell. Die Einbettung eines Schreibens in den E-Mail-Body ist ebenfalls unprofessionell und würde bei seriösen E-Mails so nicht angewendet werden. Fehlerhafte bzw. wechselnde Darstellungen im Schriftbild sind ein Indiz für eine Fälschung.

- Der Betreff ist kompletter Nonsens, was soll bitte eine Bundesbeschwerde sein?

- Groß geschriebene Betreffs sind schlechter Stil und ebenso unprofessionell.

- Der gesamte Inhalt des eingebetteten Schreibens ist frei erfunden und schon in vielen Formulierungen kompletter Schwachsinn. Der Polizeipräsident übernimmt persönlich ganz sicher keine Ermittlungen, dafür hat er sein "Fußvolk". Ein deutscher Polizeipräsident würde auch die Anrede Herr statt Mister (Mr) verwenden. Akten würden bei Nichtreaktion an pädophile Vereinigungen (???) und die Medien und andere weitergegeben werden? Ganz bestimmt, damit macht sich dann die Polizei selber strafbar. Auch die Formulierung "...letzte Warnung vor einer möglichen Festnahme..." ist albern. Jeden inhaltlichen Blödsinn im Einzelnen hier aufzuzählen, würde den Rahmen sprengen.

- Es fehlt die Nennung des Absenders nach der abschließenden Grußformel und die Pflichtangaben einer geschäftlichen E-Mail.

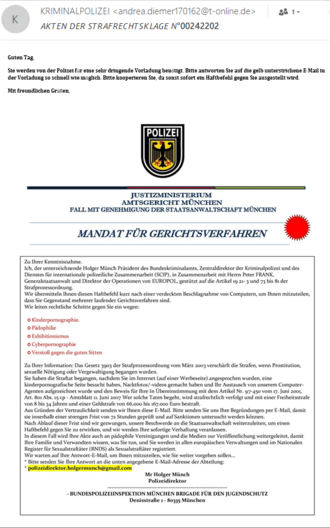

22.02.2024: FAKE-E-MAIL-WARNUNG - Betreff: AW: AKTEN DER STRAFRECHTSKLAGE N°00242202

Einige Nutzer*innen haben eine E-Mail erhalten, die vorgibt, von der Kriminalpolizei zu sein.

Es handelt sich aber um einen Fake, der sehr leicht als solcher zu entlarven ist.

Auf die E-Mail sollte nicht reagiert werden, sie ist zu löschen.

Erkennungsmerkmale der Fälschung:

- Die deutsche Polizei kann sich eine eigene Domain leisten und muss nicht auf E-Mail-Adressen bei T-Online oder Gmail zurückgreifen. Die Verwendung von Gmail ist für deutsche Behörden, die der EU-DSGVO unterliegen, komplett abwegig.

- Eine einzelne Polizei-Beamtin verwendet ganz sicher nicht den E-Mail-Absendernamen KRIMINALPOLIZEI, sondern ihren eigenen Namen.

- E-Mail ist ein potentiell unsicheres Kommunikationsmittel, über welches Sie die Polizei bei Strafverfahren nicht kontaktieren würde.

- Es fehlt die persönliche Anrede. Sie würden in einem offiziellen Schreiben der Polizei garantiert nicht nur mit "Guten Tag" angesprochen werden.

- Die verwendeten HTML-Formatierungen sind unprofessionell. Die Einbettung eines Schreibens in den E-Mail-Body ist ebenfalls unprofessionell und würde bei seriösen E-Mails so nicht angewendet werden.

- Es fehlt die abschließende Grußformel.

- Der gesamte Inhalt des eingebetteten Schreibens ist frei erfunden und schon in vielen Formulierungen kompletter Schwachsinn. Der Polizeipräsident übernimmt persönlich ganz sicher keine Ermittlungen, dafür hat er sein "Fußvolk". Ein deutscher Polizeipräsident würde auch die Anrede Herr statt Mister (Mr) verwenden. Akten würden bei Nichtreaktion an pädophile Vereinigungen (???) und die Medien und andere weitergegeben werden? Ganz bestimmt, damit macht sich dann die Polizei selber strafbar. Jeden inhaltlichen Blödsinn im Einzelnen hier aufzuzählen, würde den Rahmen sprengen.

- Der Betreff passt nicht zum Inhalt.

- Groß geschriebene Betreffs sind schlechter Stil und ebenso unprofessionell.

- Es fehlt die Nennung des Absenders nach der abschließenden Grußformel und die Pflichtangaben einer geschäftlichen E-Mail.

21.02.2024: FAKE-E-MAIL-WARNUNG - Betreff: [INCD #0221] IT-Servicedesk !!

Die unten stehende völlig unprofessionelle E-Mail sollte von allen als Fake erkannt werden.

In der E-Mail wird die Bauhaus-Uni mit keinem Wort erwähnt, somit sollte auch keinerlei Veranlassung bestehen eine Verbindung herzustellen.

Auf Die E-Mail sollte nicht reagiert werden, sie ist zu löschen.

Erkennungsmerkmale der Fälschung:

- Absender = Empfänger macht kaum Sinn. Erhält man eine E-Mail, die an eine andere Person adressiert ist, kann und sollte man sie getrost ignorieren.

- Einen Mike Schmidt gibt es im SCC nicht.

- Ausrufezeichen im Betreff sind schlechter Stil und werden von uns nicht verwendet.

- Der Betreff ist völlig nichtssagend und würde bei uns nicht verwendet werden.

- Ticketnummern haben bei uns ein anderes Format

- Den Deutsch-Englisch-Mix in der Anrede werden Sie bei uns niemals finden. In der Regel sprechen wir sie zudem persönlich an und zwar mit einer ordentlichen Anrede, in der Form Sehr geehrte(r) ...

- Irgendwelche ominösen Validierungsmails gibt es bei uns grundsätzlich nicht.

- Einen Admin-Helpdesk gibt es bei uns auch nicht.

- Wir beenden unsere E-Mails nicht einem laxen "Grüße".

- So ein dämliches "P.S.: Das ist für alle Pflicht!" werden Sie bei uns nicht finden.

- Die Bezeichnung IT-Servicedesk verwenden wir nicht.

- Es fehlt das die an der Uni übliche E-Mail-Signatur

--Fake-Mail--

Von: Schmidt, Mike

An: Schmidt, Mike

Betreff: [INCD #0221] IT-Servicedesk !!

Attn: Mitarbeiter & Personnel,

Im Rahmen eines jährlichen IT-/Technik-Routine-Upgrades muss die IT-Abteilung das Fakultäts- und Mitarbeiterverzeichnis sowie einige Outlook-Anmeldedaten erneut validieren. Bitte sehen Sie sich den Link unten an und behandeln Sie es als dringend, da der Vorgang nur eine Minute dauern wird!

Klicken Sie auf Admin-Helpdesk (https://c8dug856.caspio.com/dp/d11ad000f3fd6610b7344669a1ff> P.S.: Das ist für alle Pflicht!

Grüße,

IT-Servicedesk.

07.02.2024: FAKE-E-MAIL-WARNUNG - Betreff: Do you have a brief moment?

In der Vergangenheit habe ich bereits mehrfach vor diesem Betrugsszenario auf der SCC-Pinnwand gewarnt. Der Angreifer verwendet meist missbräuchlich den Namen eines Professors/ einer Professorin der Bauhaus-Universität (Mailspoofing) als Absender, um sich das Vertrauen zu erschleichen und Gutscheine zu ergaunern.

Erkennungsmerkmale der Fälschung:

- Verwendung einer externen Absenderadresse (hier einer russischen), statt der E-Mail-Adresse der Bauhaus-Universität

- fehlende persönliche Anrede

- fehlende an der Bauhaus-Universität übliche E-Mail-Signatur

- völlig unbestimmter Betreff und Inhalt, warum so geheimnisvoll? Man kann auch gleich schreiben oder zumindest grob andeuten, worum es geht.

- fehlende abschließende Grußformel

- englische Kommunikation bei deutschsprachigen Kommunikationspartnern abwegig

-----Original Message-----(Name nachträglich anonymisiert)

From: Vorname Nachname (mailto:bu-ku@internet.ru)

Subject: Do you have a brief moment?

Would you mind assisting with a task?

18.12.2023: FAKE-E-MAIL-WARNUNG - Betreff: GEHALTSABZAHLUNG FÜR MITARBEITER

Einige Nutzerinnen und Nutzer der HfM haben die untenstehende E-Mail erhalten.

Bei der E-Mail handelt es sich um eine Fälschung.

Der enthaltene Link sollte nicht angeklickt werden.

Die E-Mail ist zu löschen!

Die E-Mail lässt sich leicht als Fälschung entlarven.

Da Gehaltsabrechnungen an der Bauhaus-Universität/ HfM noch klassisch in Papierform versendet werden, liegt eine Fälschung auf der Hand, wenn stattdessen ein Link präsentiert wird.

Weitere Fälschungsmerkmale:

- Absenderadresse ist keine E-Mailadresse der Bauhaus-Uni/ HfM, sondern eine kanadische.

- Es fehlt die persönliche Anrede. Schreiben dieses Inhalts würden immer personalisiert sein.

- Wir verwenden für interne Services keine ominösen externen Links.

- Es fehlt die abschließende Grußformel und die an der Bauhaus-Uni/ HfM übliche E-Mail-Textsignatur. Offizielle E-Mails werden garantiert nicht mit Danke schön abgeschlossen.

- Die Bezeichnung Verdienstabrechnung wird bei uns nicht verwendet.

- Die Abteilung für Lohn- und Gehaltsabrechnung gibt es bei uns nicht.

- Was soll ein Gehaltsverzeichnis sein?

- Das Copyright macht keinen Sinn (wofür denn?) und wird von uns nicht verwendet.

- Die E-Mail ist nicht gegendert.

- Mailbetreff in Großbuchstaben ist schlechter Stil, vor allem wenn hierzu keinerlei Erfordernis besteht.

-----Ursprüngliche Nachricht-----

Von: Hoda, Brandy (BrandyHoda@srsd119.ca)

Betreff: GEHALTSABZAHLUNG FÜR MITARBEITER

Sehr geehrte Mitarbeiter

Ihre Verdienstabrechnung für den Monat November finden Sie im untenstehenden Link. Von allen Mitarbeitern und Angestellten wird erwartet, dass sie ihr E-Mail-Konto für ein neues Gehaltsverzeichnis und eine Anpassung für den Monat Dezember verifizieren. Bitte klicken Sie auf „Verdienstabrechnung (...ttps://returnbenefitroutineapp.webflow.i...“ und füllen Sie die erforderliche Anweisung aus, um zu vermeiden, dass Ihre Leistungszahlung für Dezember 2023 ausbleibt.

Danke schön,

Abteilung für Lohn- und Gehaltsabrechnung.

© 2023 Alle Rechte vorbehalten.

07.06.2023: BASIC COUPON FRAUD SCAM WARNING

Again and again, students or employees receive e-mails claiming to come from a professor at the Bauhaus University. As a rule, only the sender names were forged, which is easily possible, and external sender e-mail addresses, for example from free mailers such as Gmail or foreign sender addresses, were used instead of e-mail addresses from the Bauhaus University. That alone is an indication of a fake. The initial e-mails themselves always have completely undefined subjects and content.

Typical subjects:

- Are you free?

- Do you have some time

- Are you there?

- Available?

- Are you available?

- Urgently Needed

Typical content:

- If you are free at the moment, kindly email me back now

- Let me know when you've some free time

- Haben Sie einen Moment Zeit, ich habe eine Bitte, die Sie diskret behandeln müssen. Ich gehe jetzt in ein Meeting, keine Anrufe, also antworten Sie einfach auf meine E-Mail.

- When you have a minute, could you please drop an email.

- Do you have a moment I have a request I need you to handle discreetly. I am going into a zoom meeting now, no calls so just reply to my email.

- When you have a minute, could you please drop me an email

- If you have a minute, could you please drop an email.

- I need your assistance right now kindly email me back as soon as possible.

- Your attention is required, Kindly email me back as soon as possible

- Email me back when you get this.

Other identifying features of the forgery are:

- lack of personal address

- missing concluding salutation

- missing e-mail signature common at the Bauhaus University

- possible language errors

I have warned about this scam several times.

An attempt is made to establish confidential communication in order to ultimately swindle vouchers (Amazon, Google Pay) etc. If you buy the vouchers, scratch off the codes on them and transmit the information THE MONEY IS LOST! Those affected can try to block the vouchers from the respective voucher provider (Amazon, Google, etc.). However, it must be assumed that the vouchers will be used immediately by the scammers. You then only have to file a complaint with the police and hope that they can identify the criminals.

So always be careful when using e-mail and if you are unsure, it is better to ask the SCC user service.

07.06.2023: ERNEUTE GRUNDSÄTZLICHE WARNUNG VOR GUTSCHEIN-BETRUGS-MASCHE

Immer wieder erhalten Studierende oder Beschäftige E-Mails die vorgeben von eine*r Professor*in der Bauhaus-Universität zu stammen. In der Regel wurden nur die Absendernamen gefälscht, was leicht möglich ist, und externe Absender-E-Mail-Adressen, beispielweise von Freemailern wie Gmail oder ausländische Mailadressen, statt E-Mail-Adressen der Bauhaus-Universität verwendet. Schon das ist ein Indiz für eine Fälschung.

Die initialen E-Mails selber haben immer völlig unbestimmte Betreffs und Inhalte.

Typische Betreffs:

- Are you free?

- Do you have some time

- Are you there?

- Available?

- Are you available?

- Urgently Needed

Typische Inhalte:

- If you are free at the moment, kindly email me back now

- Let me know when you've some free time

- Haben Sie einen Moment Zeit, ich habe eine Bitte, die Sie diskret behandeln müssen. Ich gehe jetzt in ein Meeting, keine Anrufe, also antworten Sie einfach auf meine E-Mail.

- When you have a minute, could you please drop an email.

- Do you have a moment I have a request I need you to handle discreetly. I am going into a zoom meeting now, no calls so just reply to my email.

- When you have a minute, could you please drop me an email

- If you have a minute, could you please drop an email.

- I need your assistance right now kindly email me back as soon as possible.

- Your attention is required, Kindly email me back as soon as possible

- Email me back when you get this

Weitere Erkennungsmerkmal der Fälschung waren:

- fehlende persönliche Anrede

- fehlende abschließende Grußformel

- fehlende an der Bauhaus-Universität übliche E-Mail-Signatur

- Verwendung der englischen Sprache bei deutschen Kommunkationspartnern

- ggf. sprachliche Fehler

Ich habe bereits mehrfach vor dieser Betrugsmasche gewarnt.

Es wird versucht eine vertrauliche Kommunikation aufzubauen, um im Endeffekt Gutscheine (Amazon, Google Pay) etc. zu ergaunern. Kauft man die Gutscheine, kratzt die darauf befindlichen Codes frei und übermittelt die Infos IST DAS GELD VERLOREN! Betroffene können zwar versuchen, beim jeweiligen Gutschein-Anbieter (Amazon, Google etc.) eine Sperrung der Gutscheine zu erwirken. Es muss aber davon ausgegangen werden, dass die Gutscheine von den Betrügern sofort eingesetzt werden.

Ihnen bleibt dann nur noch Anzeige bei der Polizei zu erstatten und zu hoffen, dass diese die Verbrechner ermitteln kann.

Wir können die Absender-Mail-Accounts nur sperren, wenn wir rechtzeitig vom Missbrauch erfahren und wir haben auch keinen 7x24 Stunden Service.

Seien Sie also bei der E-Mail-Nutzung immer vorsichtig und fragen Sie, wenn Sie sich unsicher sind, lieber beim Nutzerservice des SCC nach.

19.05.2021: WARNUNG VOR GEFÄLSCHTEN TERMINEINLADUNGEN

Einige Nutzerinnen und Nutzer haben gefälschte Termineinladungen erhalten. Die Einladungen enthalten einen Link mit Schadpotential. Auf Grund des Formates der Termineinladungen werden diese in der Regel automatisch in Outlook oder andere Mailclients übernommen. Auf eine entsprechende Termin-Einladung sollte nicht reagiert werden (nicht annehmen, ablehnen etc.), die Eintragung kann per Rechtsklick und der Option Löschen aus dem Kalender entfernt werden. Auf keinen Fall sollte leichtfertig auf einen Link geklickt werden.

Weitere Informationen in der Warnung der Polizei:

Als Absendeadresse wurden im unten stehenden Beispiel eine GMX-Adresse genutzt.

Weitere Auffälligkeiten:

- Name mit Darstellungsfehler im Betreff

- Hi im Betreff

- Es wird ein anderen Name, als der des Empfängers/ der Empfängerin genannt.

- Der eigentlich nichtssagende Text in der Einladung, soll neugierig machen, ist aber auch ein starkes Indiz für eine Fälschung. Der enthaltene Link sollte auf keinen Fall angeklickt werden.

- Auch die abschließende Floskel Gute Zeit sollte stutzig machen.

- Bei Formulierungen in vertraulicher Art von einer fremden Person ist ebenfalls Skepsis angebracht.

Von: Harlan Angelino (harlanangelino3nij@gmx.de)

Betreff: Einladung: Markus M_ller:Hi am Di, 18.05.2021 (UTC+01:00), Ganztägig

Zeit: Dienstag, 18. Mai 2021 02:00 bis Mittwoch, 19. Mai 2021 02:00 (UTC+01:00) Amsterdam, Berlin, Bern, Rom, Stockholm, Wien.

Ort:

Einladung

Harlan Angelino (harlanangelino3nij@gmx.de) hat Sie zu einem Termin eingeladen:

Markus M_ller:Hi

Markus M_ller:Gelingt es Ihnen zu widerstehen? ...ttps://bit.ly/3om8Bh... Gute Zeit